Introduction à la gestion des identités

La gestion des identités représente un nouvel enjeu pour les DSI fournissant une palette très large de services aux utilisateurs. Ces services étant de plus en plus en mode SaaS.

L’identité est également au cœur des usages du collaborateur puisque, finalement, cette identité lui est fournie dès son arrivée dans l’entreprise et lui permet d’en consommer les services.

Ainsi, puisque l’on intègre toujours plus de solutions SaaS, doit-on également déporter la gestion des identités dans le Cloud ?

Plongeons-nous tout de suite dans ce sujet en nous remémorant les débuts d’Active Directory. Nous analyserons ensuite les enjeux des entreprises et proposerons quelques bonnes pratiques.

Utilisé pour la première fois sous Windows Server 2000, Active Directory représente tout un écosystème sur lequel repose une partie de l’architecture des entreprises. Endossant le rôle de référentiel des comptes utilisateurs (identités/mots de passe), l’AD permet entres autres de gérer :

- Les groupes utilisateurs selon l’organisation de l’entreprise

- Le binding des postes de travail et autres actifs informatiques

- Des règles de sécurité, hardening et de configuration

- Le mapping des shares réseaux et leurs accès

- La configuration des imprimantes et leurs accès.

Toutes ces fonctionnalités reposant généralement sur des GPO.

Ajoutons que les applications gèrent aussi chacune leurs droits et identités indépendamment, créant ainsi une mécanique complexe et non centralisée.

Constat

Force est de constater que l’évolution vers le Cloud et l’introduction de nouveaux concepts comme le SSO sont venus bousculer ce modèle historique.

De nouveaux acteurs ont émergé et se partagent désormais le marché des solutions IAM dans le Cloud. D’une part, les fournisseurs Cloud ont su étoffer leur offre de services tels que Microsoft avec Azure AD. D’autre part des éditeurs comme Okta ou PingIdentity en ont fait leur business model.

Le point fort de ces solutions « NextGen » est la centralisation de la gestion des droits des comptes applicatifs, techniques, accès RADIUS, … selon le principe RBAC. Mais aussi la mise en place de nouvelles stratégies de sécurité telles que le MFA (technologie qui se voit d’ailleurs déjà challenger par le nouveau concept d’authentification adaptative !), et l’accès conditionnel.

Rappelons également qu’avant l’arrivée de ces acteurs sur le marché, certaines entreprises ont choisi de construire leur solution IAM customisée en se basant par exemple sur la plateforme ForgeRock.

Nous allons maintenant mettre en lumière différents enjeux auxquels font face les entreprises autour de la gestion des identités, et y apporter des éléments de réponse.

Enjeux

1. Une complexité au niveau de l’AD non négligeable

Le premier constat est que les entreprises évoluant dans le Cloud n’ont pas nécessairement la possibilité de migrer leurs services AD vers le Cloud en un claquement de doigts. Cette possibilité doit être soigneusement étudiée et analysée pour en définir le meilleur scénario de migration. En effet, en plus d’être au cœur névralgique de la sécurité de l’entreprise, l’AD est très souvent une boîte noire. Dans cette boîte noire, nous retrouvons l’ensemble des configurations citées plus haut, et cela sur 10, 15, voire 20 ans !

Plusieurs scénarios sont possibles : migration one-shot, hybride, conservation du legacy pour une fonction donnée, …

Eliminons assez rapidement le premier scénario qui ne peut être adapté que pour des petites structures qui gèrent peu de serveurs AD et de configurations. Encore faut-il que ces entreprises existent à l’heure du Cloud.

Le scénario hybride est particulièrement adapté pour se laisser du temps. En effet, des passerelles permettent de déporter des éléments dans les solutions IAM petit à petit. Dans ce cas, les 3 solutions leaders citées plus haut sauront y répondre.

Il est également possible de conserver l’AD on-premise pour une fonction de référentiels d’identités et de venir synchroniser cette source d’identités à une solution IAM. Celle-ci prendra ensuite le relais pour délivrer des services d’authentification unique et multi-facteurs sur la base de ces identités.

Le choix de la technologie et de l’architecture dépendent beaucoup de l’existant. Il va de soi qu’un projet de migration de la gestion des identités pour une multinationale de plusieurs milliers de collaborateurs peut s’étendre sur 2 ans. Ces deux années seront bénéfiques et permettront d’asseoir la stratégie de migration, tester et lancer la migration étape par étape.

2. L’historique et l’organisation de l’entreprise à prendre en compte

Deuxième défi pour les entreprises et non des moindres : la gestion des identités des potentielles filiales ou fusions avec d’autres entités. En effet, les architectures des SI ne reposent généralement pas sur les mêmes standards technologiques. Il est fort probable que le couple fournisseur d’identités (IdP)/fournisseur de services (SP) de l’entreprise soit différent de celui de la filiale.

La solution pour répondre à cet enjeu est la fédération d’identités. Le mécanisme est relativement simple puisqu’il s’agit d’associer, de marier les identités de la filiale aux standards de l’entreprise.

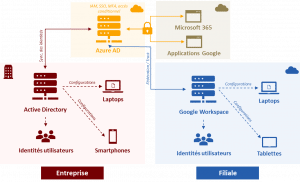

Pour illustrer nos propos, nous avons schématisé ci-dessous une architecture hybride basée sur :

- Un référentiel d’identités on-premise Active Directory (entreprise) et un référentiel d’identités dans le Cloud Google Workspace (filiale)

- Deux fournisseurs d’identités Azure AD (entreprise) et Google Workspace (filiale)

- Deux fournisseurs de services Cloud Microsoft 365 (entreprise) et Google (filiale).

Côté entreprise, les identités sont synchronisées entre l’AD et Azure AD. Ensuite, Azure AD agit en tant qu’IdP auprès du SP Microsoft 365 et gère SSO, MFA, …

Côté filiale, Google Workspace et Azure AD sont fédérés (configuration de fichiers de métadonnées). Cette fédération permet ainsi aux collaborateurs filiale de se connecter à la fois aux applications M365 de l’entreprise et à leurs applications Google en utilisant leurs comptes filiale, auxquels s’appliquent les mêmes règles de sécurité que pour l’entreprise.

3. Pléthore de solutions de gestion des identités

Nous nous apercevons également qu’au fil des années, certaines entreprises ont tendance à complexifier naturellement leur architecture du SI avec plusieurs solutions de gestion des identités. Cela est principalement dû à des systèmes legacy utilisés pour adresser des cas d’usage précis ou gérer des exceptions.

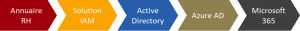

Il est par exemple possible qu’un annuaire RH soit le point d’entrée (le référentiel des identités) qui alimente une solution IAM gérant les profils applicatifs et le SSO, elle-même connecté à l’Active Directory, lui-même synchronisé à Azure AD qui permet d’accéder à Microsoft 365. Ceci implique un chaînage architectural du SI complexe comme le montre le schéma ci-dessous.

Pour ce cas de figure, la solution n’est pas simple et doit passer par une analyse fine des fonctionnalités de chaque sous-système pour détecter les potentiels recouvrements fonctionnels et voir quel composant pourrait être décommissionné. La meilleure cible technique et opérationnelle étant d’utiliser l’AD comme référentiel principal.

Conclusion sur la gestion des identités

Les entreprises font face à de nouveaux challenges liés à la gestion des identités. Le point positif est que la sécurité s’en voit améliorée dans un contexte d’évolution des infrastructures vers le Cloud, impliquant également une gestion des identités dans le Cloud selon la notion d’identité en tant que service (IDaaS). Nous sommes passés d’un concept de sécurité périmétrique du SI à une sécurité au niveau de l’identité de l’utilisateur.

Microsoft est très impliqué sur ce sujet et couvre à la fois le stockage, la gestion des appareils, des identités, … Le courtier d’identités Azure AD s’intègre à de nombreux fournisseurs de services et permet également de créer des comptes externes B2B/B2C pour les prestataires externes par exemple.

Dans tous les cas, il convient de passer au peigne fin l’architecture du SI, d’identifier les axes d’optimisation et de rationalisation à court terme, puis de projeter un objectif de migration précis à long terme. Redsen Consulting reste à votre disposition pour échanger sur ce sujet. Découvrez notre offre Gravity – Microsoft 365.

GPO: Group Policy

IDaaS: Identity-as-a-Service

IdP: Identity Provider

IAM: Identity and Access Management

MFA: Multi Factor Authentication

RBAC: Role Based Access Control

SP: Service Provider

SSO: Single Sign-On