J’écris “à l’heure du cloud” mais, en fait, la question de la sécurité a toujours été épineuse dans le domaine de l’informatique !

Pourtant, son traitement a systématiquement été un peu négligé, relégué à des “spécialistes” ou limité à l’installation d’un firewall difficile à régler et dont les restrictions ont été levées au fur et à mesure des demandes d’accès (des exceptions justifiées bien sûr !) jusqu’à ce que le firewall en question ne serve (presque) plus à rien. Tout le monde est coupable dans cette triste évolution d’un sujet aussi sérieux, même moi !

En effet, j’ai toujours été réticent à me pencher sur le domaine, le croyant (trop) technique et étroit alors que, comme d’habitude, il s’agit d’abord et avant tout de bon sens et de procédures qui doivent s’inscrire dans la durée. Mais l’actualité de ces deux dernières années nous montre cruellement que ce n’est plus une question à traiter avec négligence.

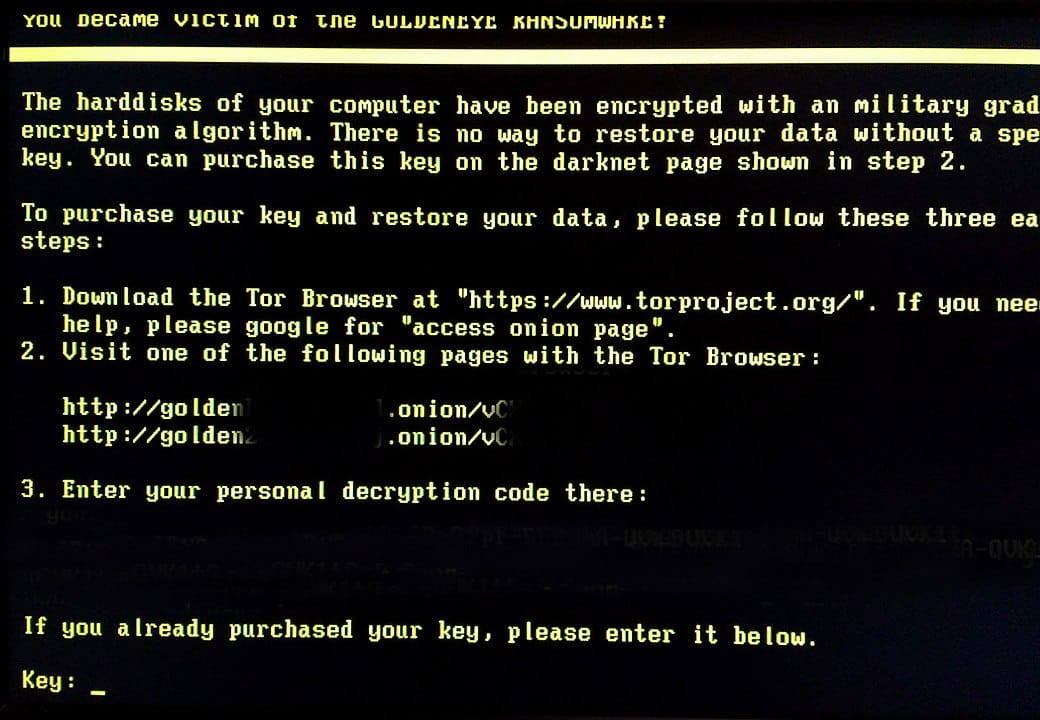

La mode est au ransomware

En ce moment, la mode est au ransomware (ou Rançongiciel) : les cas se multiplient jusqu’à des exemples tragiques…

C’est une triste nouvelle que nous apprenons ce matin. Une femme est morte au cours d’une cyberattaque qui a touché l’hôpital universitaire de Düsseldorf, en Allemagne. Selon The Verge, il s’agirait du premier décès directement lié à un ransomware.

Les cyberattaques sont fréquentes. Elles sont quand même plus rares contre les hôpitaux, surtout depuis le début de la crise du Covid-19 mais malheureusement certains hackers n’ont pas de pitié. Alors que de nombres hackers avaient promis un répit pour les hôpitaux tant que la pandémie de Covid-19 serait là, l’hôpital universitaire de Düsseldorf n’a pas été épargné. Toutefois, selon la presse allemande ce ransomware n’était pas destiné à toucher l’établissement de santé mais visait plutôt l’université voisine. Les hackers ont stoppé leur attaque dès l’instant où ils ont compris qu’ils avaient touché un hôpital.

Malheureusement il était déjà trop tard. Une femme est morte au cours de cette cyberattaque. Les autorités estiment qu’il s’agit du premier décès qui survient directement pendant une cyberattaque. L’hôpital de Düsseldorf n’a pas pu prendre en charge cette patiente à cause justement du ransomware en cours. Cela a contraint la femme à rouler 30 kilomètres supplémentaires pour trouver un autre établissement de santé, mais son état de santé était trop instable.

Source Une femme décède au cours d’un ransomware dans un hôpital allemand

Tout le monde est concerné

L’été 2020 a été particulièrement “meurtrier” sur ce plan avec de nombreuses affaires qui ont été recensées : En juillet, Netwalker a été soupçonné d’avoir fortement perturbé l’activité de l’assureur MMA, tout comme le groupe de BTP, Rabot Dutilleul. Une division d’Orange Business Services a quant à elle subi les assauts de Nefilim dérobant au passage 350 Mo de données. Comment ne pas évoquer Garmin, dont la production a été arrêtée pendant deux jours, ainsi que ses sites web, application mobile, appels téléphoniques, chat en ligne et messagerie.

Source Wikipédia

Et le mois d’août n’a pas été plus paisible, bien au contraire. Les vacances ont été gâchées pour Carlson Wangonlit Travel par le ransomware Ragnar Locker. 30 000 PC auraient été bloqués et 2 To de données subtilisées. Autre spécialiste du voyage dans la tourmente, une des marques du croisiériste Carnival a été ciblée par une attaque. La litanie continue avec le groupe Maze épinglant plusieurs sociétés Canon, LG et Xerox. Plus récemment, ce fut au tour de la firme coréenne de semi-conducteurs SK Hynix d’être frappée par ce gang. Le groupe derrière Sodinokibi a de son côté persécuté Brown-Forman, la maison-mère de Jack Daniel’s. Le prestataire multiservice, Spie, a eu du mal à se défaire du ransomware Nefilim. 4 usines de production ont été mises à l’arrêt chez MOM, propriétaire des compotes Materne et des crèmes MontBlanc.

Source Ransomware : un été 2020 meurtrier

En juin 2020, c’est une attaque similaire sur Honda qui avait défrayé la chronique : en Amérique du Nord, la production (du constructeur japonais) aura été particulièrement affectée au moins dans l’Ohio. Ailleurs dans le monde, il est question d’interruptions en Turquie (voitures), ainsi qu’en Inde et en Amérique du Sud (motos). Mais aussi en Italie et au Royaume-Uni, où la réouverture d’une usine après la crise Covid a été reportée.

Source Ransomware : ce qu’on sait de l’attaque contre Honda.

Une recrudescence de “l’arnaque au président”

Se faire passer pour le PDG d’une grande entreprise et ordonner des virements illicites est également très en vogue chez les cyber-criminels. Un exemple relayé par Siècle Digital :

Cet été, plusieurs entreprises françaises ont reçu le même e-mail. Les hackers se font passer pour le ministère des Finances. Tout était parfait dans cette cyberarnaque, pas de fautes d’orthographes, les bons logos, les bandeau tricolore, le ton employé… Bref de quoi se laisser berner. Les pirates derrière cette fraude réclament des informations « dans le cadre d’une enquête en lien avec le pacte de stabilité et de croissance avec la commission européenne ». Le faux agent du fisc demande à l’entreprise d’envoyer tous les détails à disposition sur ses trois principaux clients, dont des factures non réglées.

…

les pirates ont parfaitement prévu leur coup. Ils menacent les entreprises visées de recevoir une amende fiscale en cas de refus de coopération. Logiquement, l’employé chargé de répondre à ce courrier s’est exécuté dans la plupart des cas pour éviter d’éventuelles sanctions. Il n’aurait pas dû… En effet, les entreprises qui ont répondu aux demandes des hackers ont fourni de précieux renseignements non pas au fisc, mais à des cybercriminels de haut vol. Les hackers ont pu écrire aux clients des entreprises visées pour leur demander de s’acquitter de leurs factures sur un nouveau compte bancaire ouvert dans la banque italienne Banco BPM. Évidemment ce compte était détenu par les hackers à l’origine de l’attaque. Parmi les entreprises victimes, une chaudronnerie de Bourgoin-Jallieu travaillant avec Framatome, le Commissariat à l’énergie atomique, Air Liquide ou Michelin.

Les “arnaques au président” sont le dernier avatar des techniques dites de “social engineering” et sont de plus en plus soignées et donc, difficiles à contrer.

Sans oublier les attaques par déni de service

Plus traditionnelles mais tout aussi nuisibles, nous avons les fameuses attaques par déni de service (Attaque par déni de service — Wikipédia). Elles aussi sont en augmentation continue.

Neustar, Inc., société mondiale de services et de technologies de l’information, leader dans le domaine de la résolution d’identité, a publié aujourd’hui son dernier rapport sur les menaces et les tendances en matière de cybercriminalité, qui identifie des changements importants dans les modèles d’attaques par déni de service distribué (DDoS) au cours du premier semestre 2020. Le Centre des opérations de sécurité (SOC) de Neustar a constaté une augmentation de 151 % du nombre d’attaques par déni de service distribué par rapport à la même période en 2019. Parmi celles-ci, les attaques les plus importantes et les plus longues que Neustar ait jamais atténuées, avec 1,17 térabit par seconde (Tbps) et 5 jours et 18 heures respectivement. Ces chiffres sont représentatifs du nombre, du volume et de l’intensité croissants des cyberattaques de type réseau, à mesure que les organisations évoluent vers des opérations à distance et que la dépendance des travailleurs à l’égard d’Internet augmente.

Les grandes attaques DDoS sont plus importantes, plus intenses et plus nombreuses que jamais. Les attaques de grande envergure ont connu un pic notable dans l’ensemble du secteur, notamment l’attaque de 2,3 Tbps visant un client d’Amazon Web Services en février – la plus grande attaque DDoS volumétrique jamais enregistrée.

Source Les attaques DDoS ont augmenté de 151% au cours du premier semestre 2020.

La face émergée de l’iceberg

Pensez que tout cela n’est que la face immergée de l’iceberg et que ce sont juste les aspects spectaculaires.

D’après les assureurs, la plupart des attaques informatiques ne sont pas remarquées et seule une fraction de celles qui le sont débouchent effectivement sur un dépôt de plainte (et ça peut se comprendre : les victimes n’ont pas envie de le crier sur les toits !). Ce constat permet d’envisager l’ampleur du problème : très grande et en accroissement rapide !

Et les statistiques des assureurs sont inquiétantes : Le coût moyen d’un cyber incident augmente d’année en année. Il se situe entre 200 000 USD et 1,3 million USD pour les petites et moyennes entreprises et peut atteindre jusqu’à 27 millions USD pour les grandes entreprises américaines. Source Les cyberattaques en 2019 : liste et chiffres.

| Type de cyber-incidents | Part des demandes d’indemnisation |

| Compromission de messagerie / piratage d’e-mail | 23% |

| Ransomwares | 18% |

| Piratage de données | 14% |

| Violation de données dues à la négligence des collaborateurs | 14% |

| Usurpation d’identité | 8% |

| Autres virus/infections liées à des programmes malveillants | 6% |

| Défaillance du système/panne | 5% |

| Perte ou vol de données | 5% |

| Autres | 4% |

| Autres cyber-extorsion (non ransomwares) | 3% |

Source Marché cyberassurance en 2019 : chiffres et classement des incidents.

Un sérieux problème, n’est-ce pas ?

Bon, on va arrêter là cette énumération déprimante car on a bien compris le point principal : la sécurité informatique est un problème endémique et il concerne tout le monde !

Face à cet épineux défi, comment réagissent les DSI ?

Les plus sérieux commanditent un test d’intrusion à une société spécialisée et ce test se conclut presque toujours de la même façon : vous avez une faille ici (et là aussi) mais, cher client, pas d’inquiétude, nous avons la solution pour la combler…

Le client en question accepte l’offre, installe la solution technique prescrite et, rassuré, continue son activité comme avant. Avec le temps, ce type de “rustines” s’accumule et on se retrouve avec une configuration patchée de partout mais qui reste bancale car non-gérée.

En effet, la sécurité, la vraie, n’est pas seulement une question de failles techniques à combler mais de surveillance active sans cesse renouvelée.

Pour faire le point sur ces épineuses questions, j’ai posé des questions à Paul Such, le dirigeant de Hacknowledge, société suisse spécialisée dans la gestion de la sécurité informatique…

– En dépit d’un investissement croissant des entreprises en matière de sécurité (tant en argent qu’en personnel), on a l’impression qu’il n’y a pas de progrès et même que la situation empire… comment l’expliquez-vous ?

Tout cela (la gestion de la sécurité) devient trop complexe pour être géré de façon simpliste. On doit faire face à la multiplication des briques de gestion de la sécurité qui ont été empilées au grès des modes et des tendances ou en fonction de ce que l’intégrateur a réussi à vendre. Le fameux “vous avez une faille ici (et là aussi) mais, cher client, pas d’inquiétude, nous avons la solution pour la combler…” que vous évoquiez est arrivé effectivement trop souvent.

UTM, DLP, NAC, IDPS, SIEM… à chaque époque, sa tendance. En sécurité aussi, il y a des modes !

Mais cette “solution” purement technique cache le problème plus qu’elle ne le résout. Les sociétés perdent la vision globale de leur sécurité avec un empilement qui est difficile à maintenir car chaque brique nécessite des experts et, inévitablement, on rencontre alors des problèmes de budget…

Cette impasse qu’on constate chez presque tous nos clients fait qu’en 2020, il faut toujours près de trois mois pour qu’une société se rende compte qu’elle a eu un incident de sécurité. Pire, plus d’un incident sur deux est toujours identifié par un tiers (client, partenaire,…) qui s’en aperçoit avant la DSI du site concerné. Car empiler des briques logicielles procure un faux sentiment de quiétude : c’est juste une rustine pour corriger le problème identifié lors du dernier test d’intrusion, pas plus.

La sécurité est un projet transverse et ne doit pas être gérée en silos sinon c’est une impasse. De plus, il faut avouer que la sécurité est un business qui rapporte; on y voit beaucoup de vendeurs “corrompus” qui cherchent à faire du chiffre facilement en vous vendant une solution illusoire. On peut faire ici une analogie avec l’industrie pharmaceutique pour laquelle il est rentable de vendre des médicaments “à vie” plutôt que de véritablement guérir les malades (c’est moins rentable !).

– On a aussi l’impression d’une implication de plus en plus évidente du « crime organisé » dans la problématique de la sécurité informatique… confirmez-vous cela ?

Oui !

C’est que la criminalité informatique rapporte, tout simplement et le crime organisé en profite. Car c’est une source de revenus à faible risque, bien moins risqué que le trafic de drogue ou d’armes. De plus, cette nouvelle classe de cybercriminels ont une approche différente : il ne s’agit pas/plus forcément d’attaques ciblées (je veux attaquer la société X) mais d’attaques opportunistes. Par exemple, si je dispose d’une vulnérabilité sur le soft/composant Y, je cible toutes les sociétés qui l’utilisent et j’attends de voir les résultats.

– La transition vers le cloud est-elle une bonne chose ou une complexité de plus dans le cadre de votre travail ?

Ni bonne, ni mauvaise, cela induit juste des risques différents.

Le Cloud est un choix intéressant pour certains clients mais pas forcément pour tout le monde. Le cloud permet de régler facilement certains points techniques : patching, mises à jour, erreurs de configuration… mais ne règle pas tout. Les questions liées aux processus, aux comportements des utilisateurs, etc., restent entières !

De plus, il faut faire attention au choix du fournisseur et au(x) lieu(x) de stockage des données (car il y a des problématiques légales).

– Pour assurer un bon niveau de sécurité, vous préconisez d’avoir recours au monitoring, en quoi cela va-t-il être plus efficace que les solutions de pointe proposées par les fournisseurs spécialisés ?

La sécurité doit être vue comme un processus d’amélioration continu. Un audit donnera un état des lieux à un instant T. Mais dès demain, on devra faire face à des nouvelles vulnérabilités qui vont engendrer des nouveaux problèmes… Le dernier audit est vite caduque !

Le monitoring de la sécurité s’inscrit dans le temps, avec une revue permanente et une adaptation mensuelle des priorités. Sinon, tous les systèmes mis en place sont vite mis en défaut, l’expérience le prouve.

– Pour automatiser l’analyse des logs (qui s’apparente à la recherche d’une aiguille dans une botte de foin !), le recours au machine learning parait évident, non ?

Oui, cela semblait une bonne piste et tout le monde travaille d’ailleurs dans cette perspective (nous y compris). MAIS, jusqu’à présent les résultats ne sont pas magiques, tels qu’on pourrait bien vouloir nous le faire croire.

Tout système de machine learning doit apprendre ce qui est “juste” de ce qui ne l’est pas.

Malheureusement, les contextes des clients sont tellement différents qu’il est assez difficile d’utiliser du machine learning pour différencier une vraie alerte d’un faux positif.

Pour cela, il faudra configurer/entraîner précisément le système pour chaque client, et le jeu n’en vaudrait pas forcément la chandelle

Le machine-learning est intéressant comme pré-filtre pour le travail des analystes, il permet de gagner du temps en automatisant certaines tâches, mais c’est tout pour le moment.

– Le social engineering est toujours d’actualité, comment y faire face et comment obtenir des résultats probants face à cette menace ?

Re-responsabiliser les utilisateurs !

Les entraîner, les préparer, faire en sorte qu’ils soient prévenus de la menace et donc plus à même de la reconnaître quand elle se présente. C’est la clé.

La sécurité est un tout indissociable et doit être traitée de manière globale et transverse.

Les solutions techniques sont une nécessité pour assurer une sécurité de base MAIS un mauvais comportement des utilisateurs peut complètement anéantir tous les efforts techniques.

Trop d’utilisateurs sont devenus passifs et considèrent que la sécurité est assurée par la technique, par leur département IT/Sécurité, par des solutions “magiques”.

Il est donc primordial d’aborder le problème via les deux angles et de ne pas sous-estimer la formation des utilisateurs finaux. Il faut les responsabiliser de nouveau, leur rappeler qu’ils ont un rôle clef à jouer, notamment dans la détection des problèmes.

Comme je l’ai déjà dit, une société met encore près de trois mois (en moyenne) à se rendre compte qu’elle a eu un incident de sécurité. Des utilisateurs pro-actifs qui réfléchissent, préviennent quand ils voient une anomalie… c’est une des meilleures pistes pour faire baisser ce délai inacceptable.

Cette prévention/éducation passe par des tests de clicks/tests de phishing réguliers.

Avec des formations régulières on peut rendre la sécurité compréhensible et intéressante pour cette cible clé que sont les utilisateurs sur le terrain.

Conclusion : la sécurité est l’affaire de tous !

Croire qu’on peut déléguer la question de la sécurité à des systèmes, c’est penser que la source de nos problèmes peut devenir la solution de nos problèmes… Une logique qui s’est toujours révélée fausse et qui ne va pas nous aider dans le cas présent !

On vient de le voir lors de nos échanges avec Paul Susch , la sécurité est l’affaire de tous et d’abord des utilisateurs sur le terrain. Quelle peut être l’utilité de super systèmes de détection des fraudes si une “arnaque du président” va passer comme une lettre à la poste au sein de votre organisation ?

Certes, on ne peut contrer toutes les astuces des pros du “social engineering” mais avec des utilisateurs entraînés, vos chances qu’elles soient détectées et stoppées à temps sont bien plus grandes qu’en se reposant naïvement sur des systèmes qui présentent toujours une faille. C’est la grande leçon de cet examen des questions de sécurité : en dernier lieu, le maillon faible, c’est toujours l’utilisateur final sur le terrain. Faites en sorte que ça devienne un maillon fort (par la prévention et la formation) et vous aurez réellement renforcé votre sécurité !